Fachartikel in der IT & Production – Sicherheit steckt im Device

Die IT-Sicherheit dauerhaft sicherzustellen ist die Aufgabe sogenannter Informationssicherheits- Managementsysteme (ISMS). Doch auch diese Lösungen sind einer ständigen Prüfung unterworfen. So müssen beispielsweise die Geräte, die für die Kommunikationsnetzwerke genutzt werden, bestimmte Sicherheitskriterien aufweisen.

Mit der Einführung und Etablierung der IT-Sicherheit nach DIN ISO/IEC 27001 ist die Zertifizierung bei vielen Unternehmen bereits abgeschlossen, doch der stete Bearbeitungsfluss in Informationssicherheits-Managementsystemen (ISMS) bleibt bestehen. Nur durch permanente Prüfungen, Instandhaltungen und Verbesserungen des ISMS und der damit verbundenen Planung neuer Optimierungen kann die IT-Sicherheit hinreichend gewährleistet werden.

Damit ergeben sich fortwährend neue Voraussetzungen für den Betrieb von Fernwirk- und Kommunikationsnetzen. Die eingesetzten Geräte müssen bestimmte Sicherheitskriterien erfüllen, wie etwa die Trennung der Netzwerke durch VLAN oder VPN, eigenes VLAN für das Management der Geräte oder HTTPS/SSH-Zugriff mit eigenen Zertifikaten. Die Produkte des Systemhauses Digicomm erfüllen in Bezug auf Daten-, Übertragungs- und Ausfallsicherheit die Grundforderungen auf Basis der DIN ISO/IEC27001 und gehen noch darüber hinaus.

Möglichst redundante Infrastruktur

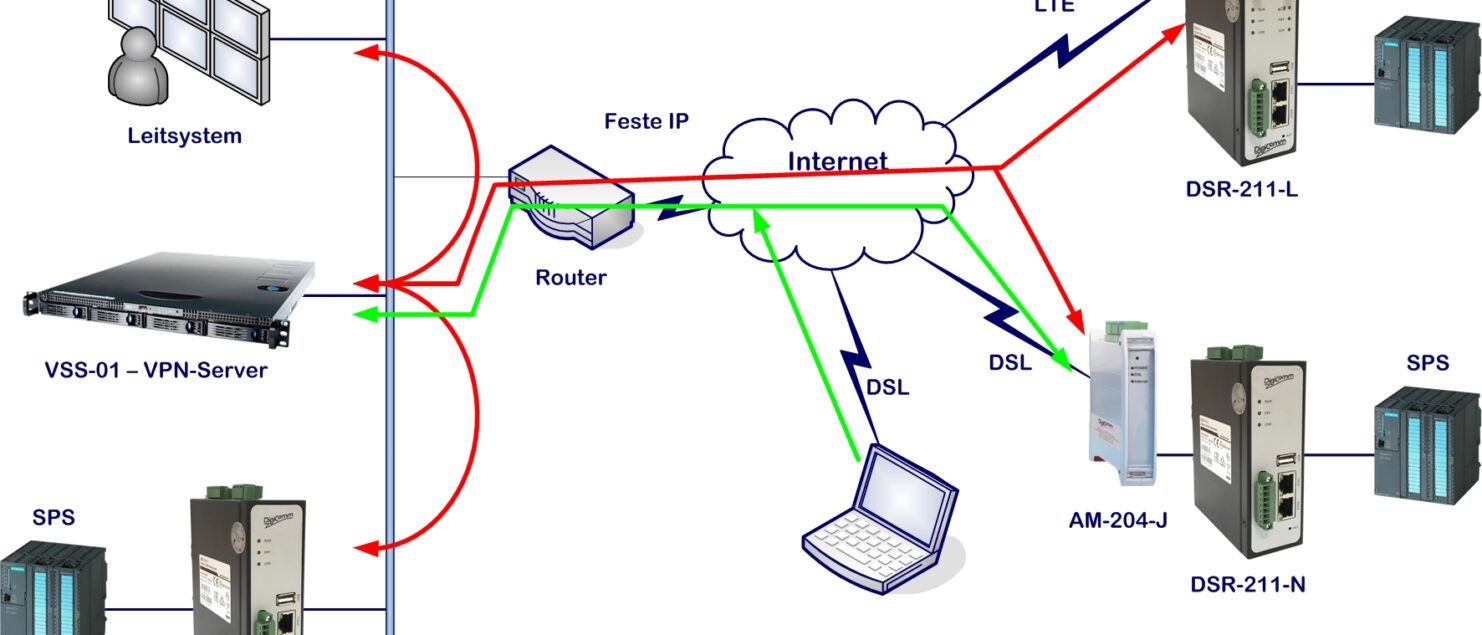

Als ein Beispiel für die Umsetzung der Sicherheitsmaßnahmen bei der Übertragungstechnik dient eine in Projekten häufig gestellte Anforderung.

Dabei besteht ein Fernwirknetz aus eigenen Kupfer- und LWL-Leitungen, es sollen auch Stationen über öffentliche Netze angebunden werden (DSL oder LTE). Das eigene Netz soll dabei eine möglichst einfache redundante Infrastruktur besitzen damit bei Ausfall der Komponenten die Bereitschaft schnell ohne spezielles Wissen Geräte tauschen kann. Auch die Außenstationen, die über keine eigene Anbindung per Kabel verfügen, sollen mit integriert werden. Außerdem soll die Übertragung über eine VPN-Verbindung gesichert werden.

Sicherheitsmaßnahmen umsetzen

Das eigene Netz wird mit einen LWL-Backbone für die wichtigsten Stationen über entsprechende Switche realisiert. Die Stationen mit Kupferleitungen werden über das Ethernetmodem SHDTU-09-is (2x G.SHDSL) oder das SHDTU-10-is (4x G.SHDSL) redundant an die Backbone-Switche angebunden. Bei Stationen mit LWL- und Kupfer-Anbindung kommen die SHDTU-08-is-SFP infrage. Bei reinen LWL-Anbindungen werden gemanagte Switche vom Typ ISD-406-M oder ISD-406-RC eingesetzt, die ebenfalls alle Sicherheitsforderungen und Routing (Layer 3) unterstützen. Die Außenstationen werden wiederum mit DSR-211-Routern und einem zentralen VSS-01-Server an das Netz angebunden.

Sichere Verbindung per VPN

Die VPN-Technik ermöglicht eine sichere Authentifizierung sowie eine starke Verschlüsselung, sodass nur Befugte auf vertrauliche Firmendaten zugreifen können- vor allem bei der Übertragung über öffentliche Netze. Bei der VSS-Lösung von DigiComm müssen alle Teilnehmer – auch die im eignen Netzwerk (z.B. das Leitsystem)- eine Verbindung zum VSS-01-Server aufbauen. Somit können zur zertifizierte Anwender VPN-verschlüsselt miteinander kommunizieren.

Zugriffsrechte im Blick

Eine zentrale Rolle im Betrieb eines Fernwirknetzes spielt die Zuordnung von Zugrissrechten, das heißt wer mit wem kommunizieren darf. In der Regel fragt das Leitsystem die Außenstellen ab, muss also mit allen kommunizieren. Häufig besteht aber auch die Notwendigkeit, dass Stationen untereinander Daten austauschen müssen oder eine Fernwartung von externen Mitarbeitern durchgeführt werden muss. Speziell bei der Fernwartung durch Fremdfirmen soll nicht auf das gesamte Netz, sondern nur auf spezielle Stationen zugegriffen werden. Im Falle eines zentralen Routers für VPN-Anbindungen erfordert das ein hohes Maß an Konfigurationsarbeiten. Die VSS-01-Lösung ermöglicht daher die Arbeit mit Gruppen. Durch Einrichten einer Gruppe und Auswahl durch Klick auf die Stationen können die Teilmahmer einer Gruppe ausgewählt werden. Jeder Teilnehmer kann Mitglied in beliebig vielen Gruppen sein. Im Hintergrund werden aus den Gruppenzuordnungen Firewallregeln erstellt, die in die Router der Außenstationen übertragen werden. Bei einer Neu- oder Umkonfiguration werden die geänderten Daten automatisch in die Router der Außenstationen übertragen.

Anbindung der Stationen

Die Stationen, die über eigene Kupferstrecken angeschlossen werden, sind mit Ethernetmodem der Serie SHDTU ausgerüstet. Diese unterstützen 2-, 4- und 8 Draht-Betrieb über Entfernungen bis 25km mit Geschwindigkeiten von bis zu 60MBps. Zusätzlich zu den integrierten Sicherheitsoptionen kann über die Kupferstrecke mittels VPN verschlüsselt übertragen werden. Für den Anschluss der Stationen, die über eigene LWL-Verbindungen angebunden sind, werden – bei zusätzlichen Kupferstrecken – SHDTU-08-is-SFP, ansonsten managebare Layer 2 Switche ISD-406-M eingesetzt, die ebenfalls alle Sicherheitsforderungen unterstützen. Die Switche im Backbone-Bereich sind Routing-fähig ISD-406-RC (Layer3) und können bei Bedarf eine zusätzliche Verschlüsselung bieten. Mit der Option VPN-per-Port können unabhängige VPN-Verbindungen über das Netzwerk aufgebaut werden.

Bei vorhandenen DSL-Anschlüssen kommen DSR Router in Kombination mit den industriellen AM-400 J zum Einsatz. Die Anbindung der Stationen über das Mobilfunknetz wird über DSR-LTE-Router realisiert, die bei fehlender LTE-Abdeckung auch GPRS, UMTS oder HSDPA unterstützen. Diese buchen sich unabhängig vom Provider in das Netz mit der besten Abdeckung ein und wechseln bei Netzausfall oder -Störungen automatisch in das Netz eines anderen Anbieters, der am Standort verfügbar ist. Bei wichtigen Außenstationen ohne eigene Anbindung kann als Ersatzweg neben den öffentlichen Netzen auch eine Funkverbindung über private Frequenzen realisiert werden.

Autor: Theo Bongartz

Der Artikel zum Download: Sicherheit steckt im Device

Online finden Sie den Artikel bei der IT & Production hier.